Desembalatge i anàlisi de programari maliciós desconegut

Tinc un fitxer de misteri per analitzar. A la superfície, només és un fitxer executable de Windows que no amenaça. El seu nom és malware.exe

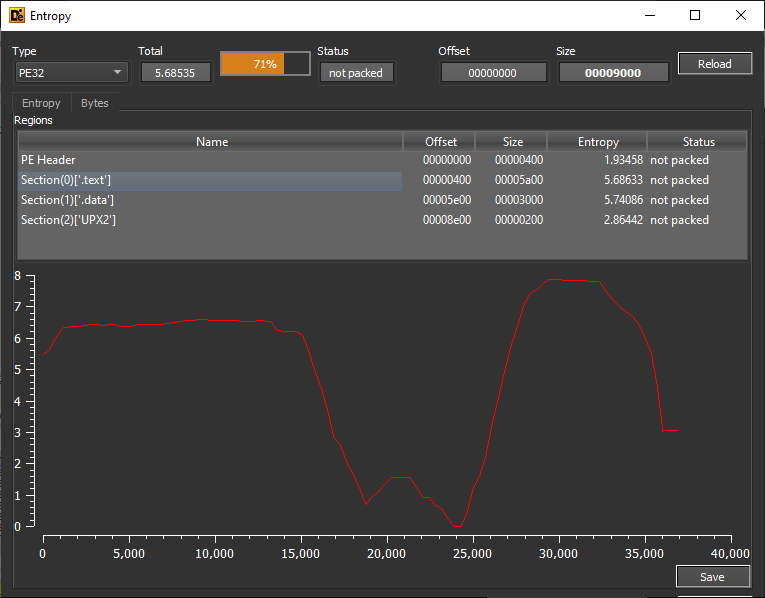

Aparentment, executar-lo no fa res, excepte obrir una finestra de consola en blanc durant uns segons, que indica que almenys alguna cosa està passant. Com és habitual amb el programari maliciós, suposo que aquesta mostra està plena. No obstant això, el millor és assegurar-se, i també saber quin envasador es va utilitzar. Per fer-ho, l'obrim amb DIE i visualitzem l'entropia del fitxer:

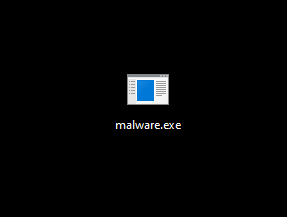

La part que cal veure aquí és l'entropia molt alta (~8) per a la majoria del fitxer. L'entropia és simplement una mesura de l'"aleatorietat" de les dades dins d'un fitxer. Pot anar de 0 a 8. Una puntuació de 8 significaria una aleatorietat total, que és habitual en el xifratge (idealment). Un fitxer típic fluctuaria així:

La part que cal veure aquí és l'entropia molt alta (~8) per a la majoria del fitxer. L'entropia és simplement una mesura de l'"aleatorietat" de les dades dins d'un fitxer. Pot anar de 0 a 8. Una puntuació de 8 significaria una aleatorietat total, que és habitual en el xifratge (idealment). Un fitxer típic fluctuaria així:

Ara que sabem que està embalat, també hauríem d'esbrinar quin envasador s'ha utilitzat. Hi ha moltes maneres de trobar-ho, però el més fàcil és mirar les capçaleres de les seccions de la primera imatge d'entropia. Veiem que existeix una capçalera del nom UPX2. UPX és un dels empaquetadors més comuns disponibles. S'utilitza per a moltes aplicacions legítimes, però el programari maliciós de baix grau també l'utilitza perquè és gratuït i fàcil d'utilitzar.

Els empaquetadors s'utilitzen per reduir la mida dels fitxers executables. Essencialment, quan un programa vol reduir la seva mida, comprimirà tot el fitxer i després adjuntarà un petit programa a l'adreça inicial que el descomprimirà en temps d'execució. És com comprimir un fitxer per enviar-lo per Internet, i també enviar una còpia de 7zip amb ell perquè l'usuari desempaqueti el contingut. Aquesta és la raó per la qual les aplicacions empaquetades sovint tenen una entropia molt alta i estable. Els continguts estan xifrats.

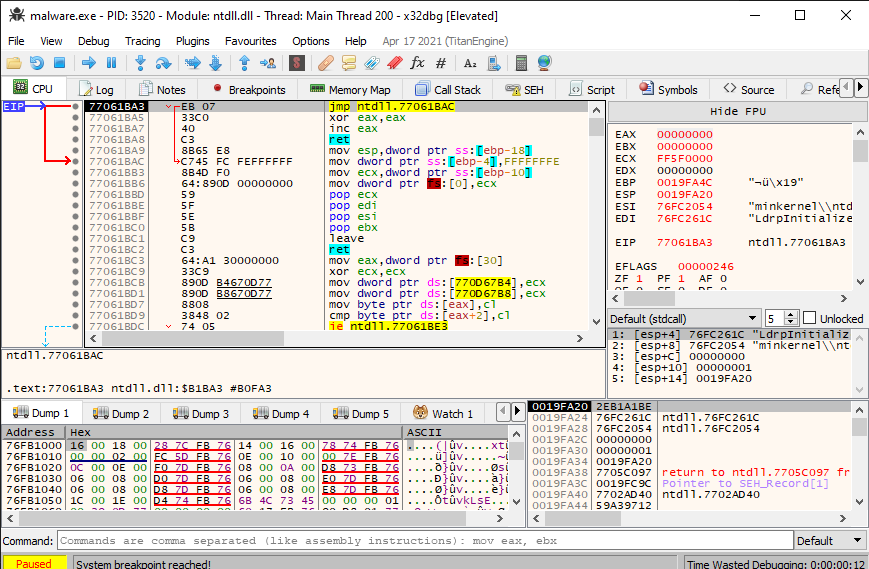

Mirar el codi empaquetat seria inútil, així que hem de desempaquetar-lo abans de fer qualsevol altra cosa. Hi ha algunes maneres de desempaquetar programari maliciós, però descomprimiré aquest manualment amb el propòsit de tenir una publicació de bloc més interessant. Començo adjuntant el meu depurador x32dbg al programa. El depurador s'atura automàticament.

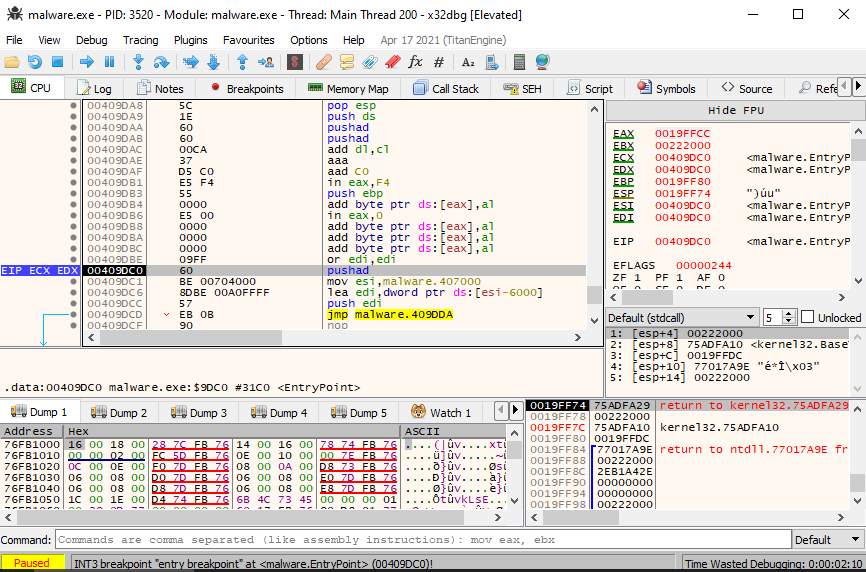

El primer que fem és executar el programa fins al punt d'entrada i tornar a fer una pausa.

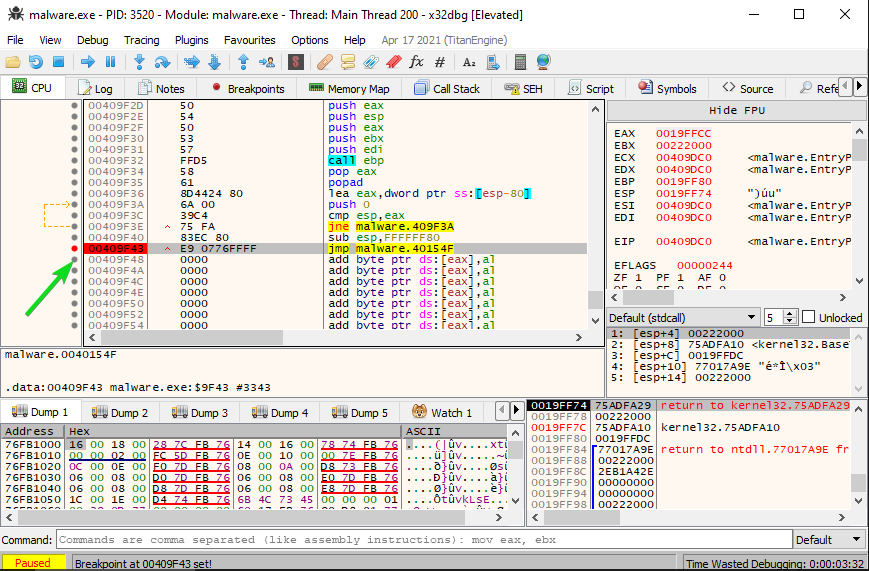

Ara que estem en pausa, comencem a buscar el final de la part de desempaquetat del codi dins del binari. En aquest cas, estava prop del final del codi: una instrucció jmp final abans que l'espai s'ompli amb operacions de posada a zero.

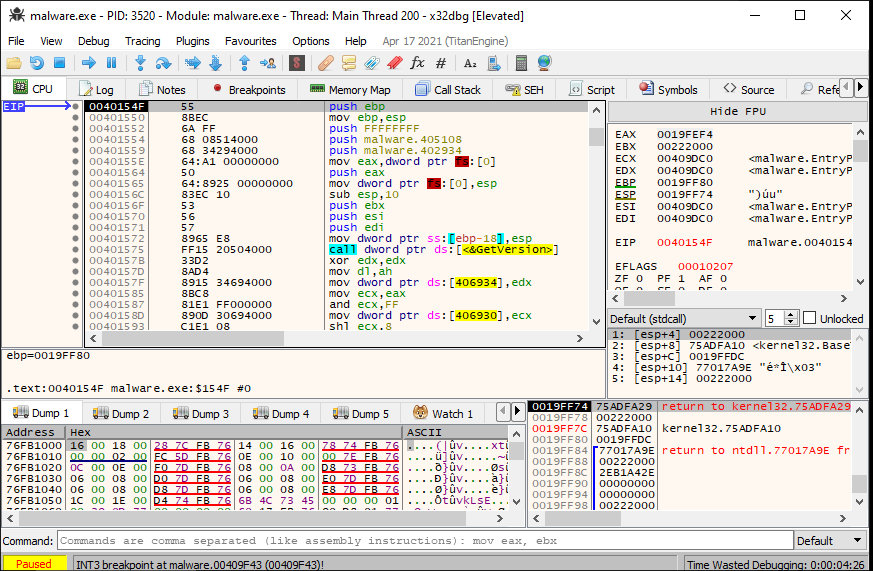

El salt final abans de les operacions de posada a zero indica que el programa s'ha desempaquetat i que ara passarà a l'execució de les dades descomprimides. Així, després de fer una pausa abans del salt, avancem una instrucció i tornem a fer una pausa. Això ens portarà, tant de bo, a l'inici del programa "real".

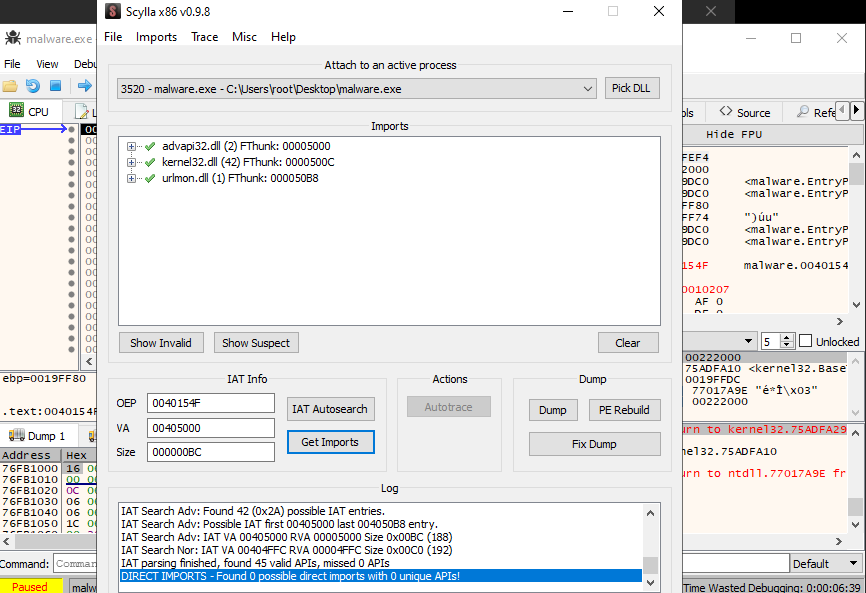

Podem utilitzar un connector anomenat Scylla per tallar el nou programa descomprimit. Utilitzem les funcions IAT Autosearch i Get Imports per crear les taules d'importació per a nosaltres i després bolquem el programa a l'escriptori.

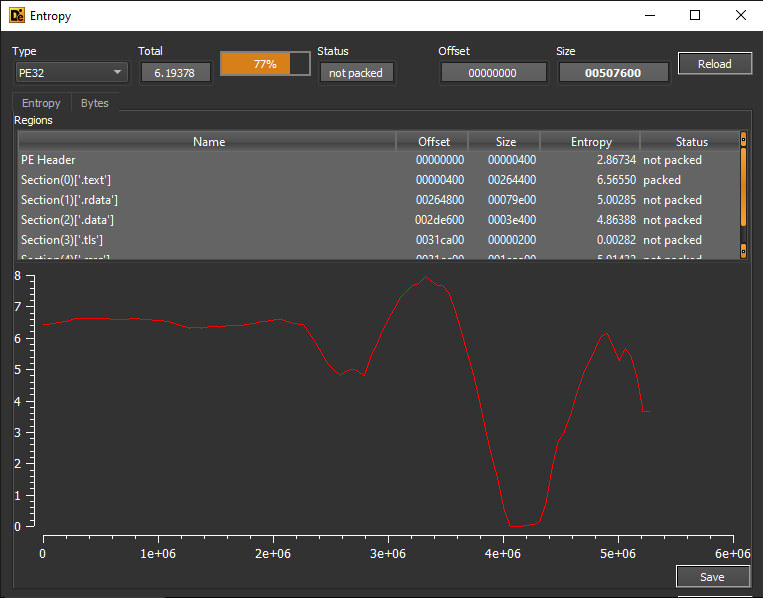

Ara tenim un abocament del programa descomprimit, així que comprovem que ho hem fet correctament tornant a comprovar l'entropia.

Així que hem verificat que hem desempaquetat correctament el programari maliciós. El següent pas seria analitzar les seves activitats i fer un informe.